結論から言うと「Windowsファイアウォールを介したアプリまたは機能を許可」の設定は 「セキュリティが強化されたWIndows ファイアウォール」の設定と連動している。したがって、どちらかで設定変更を行うと、他方にも設定が反映される。

この動作を理解すると「許可されたアプリ及び機能」の設定変更をWindows PowerShellやAnsibleからおこなえるようになる。

今回は Windows Server 2016 で、「Cortana」を対象に検証を行った。

[検証結果の概略]

- [許可されたアプリ] にチェックを入れると、受信と送信の規則が有効になる

- [許可されたアプリ] にチェックを外すと、受信と送信の規則が無効になる

- 受信と送信の規則を有効にすると、[許可されたアプリ] にチェックが入る

- 受信と送信の規則を無効にすると、[許可されたアプリ] にチェックが外れる

- 受信と送信の規則の一方を有効にすると、[許可されたアプリ] にグレーアウトされたチェックが入る

詳細について興味があれば、以降を参照

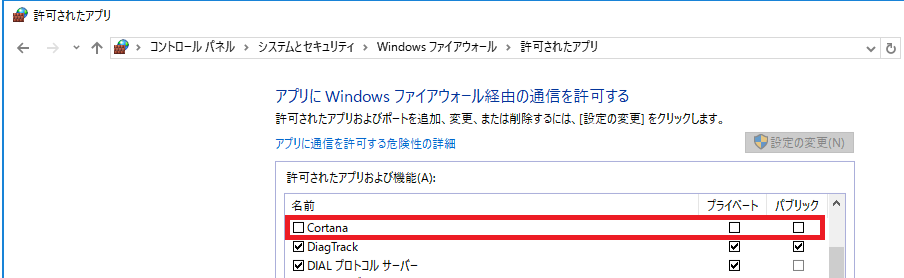

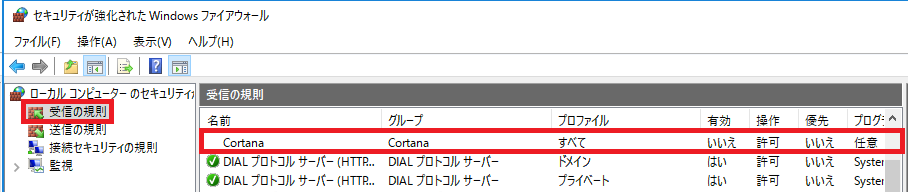

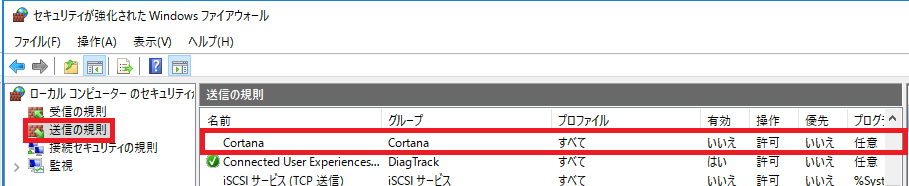

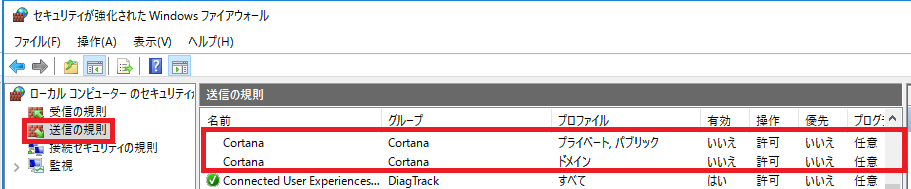

初期状態

検証の初期状態は以下のとおり。

①「許可されたアプリ及び機能」の「Cortana」にはチェックがついていない状態。

②「受信の規則」の「Cortana」は「すべて」のプロファイルが「無効」

③「送信の規則」の「Cortana」は「すべて」のプロファイルが「無効」

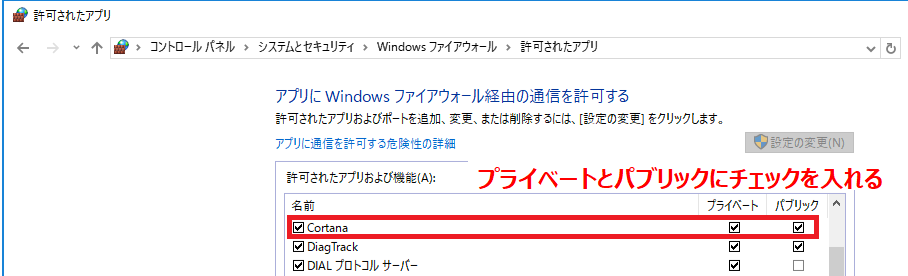

動作検証①

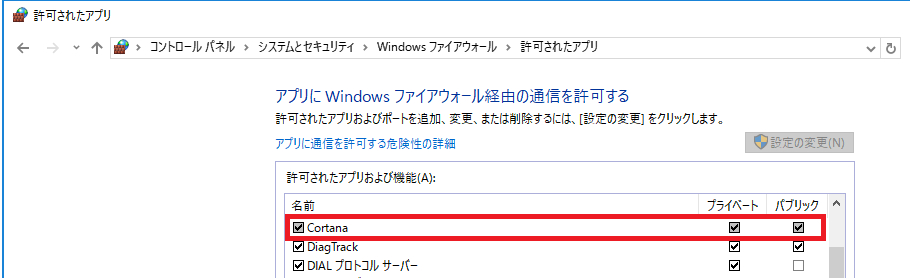

検証作業:「許可されたアプリ及び機能」から「Cotana」のプライベートとパブリックにチェックを入れるとどうなるか?

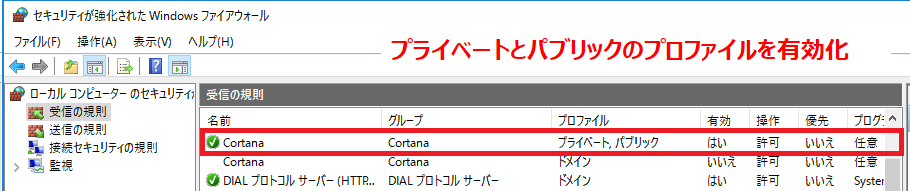

検証結果

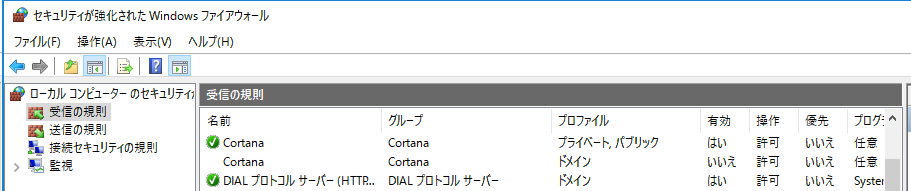

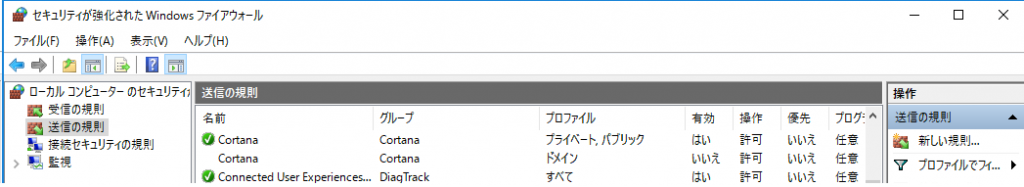

「セキュリティが強化されたWindows ファイアウォール」の受信と送信の規則がそれぞれ有効化される。

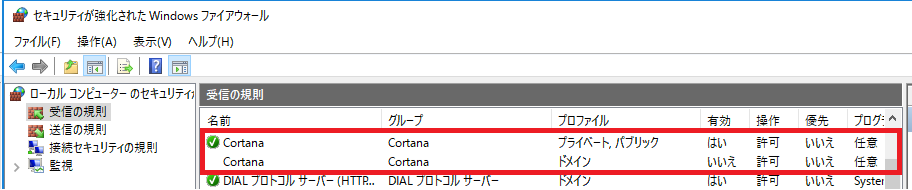

受信の規則: 「プライベート」と「パブリック 」プロファイルが有効化された

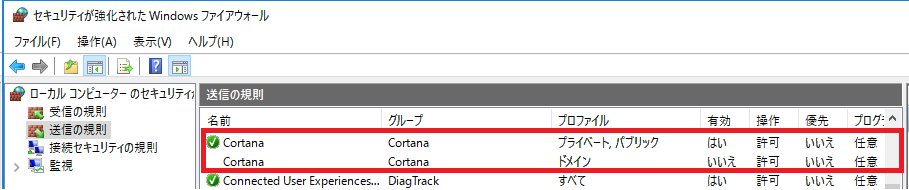

送信の規則: 「プライベート」と「パブリック 」プロファイルが有効化された

動作検証②

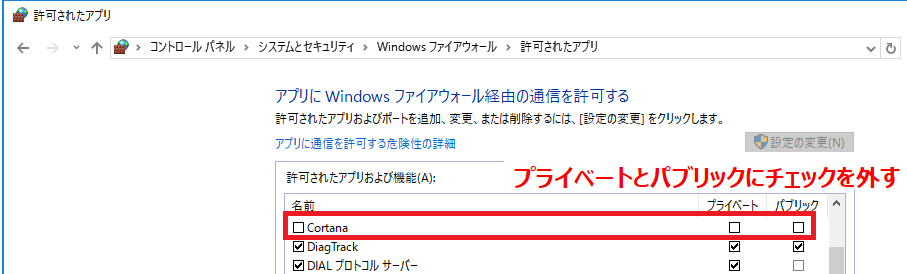

検証作業:「許可されたアプリ及び機能」から「Cotana」のプライベートとパブリックのチェックを外すとどうなるか?

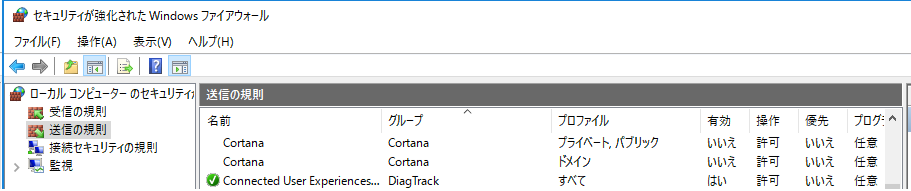

検証結果

「セキュリティが強化されたWindows ファイアウォール」の受信と送信の規則がそれぞれ無効化される。

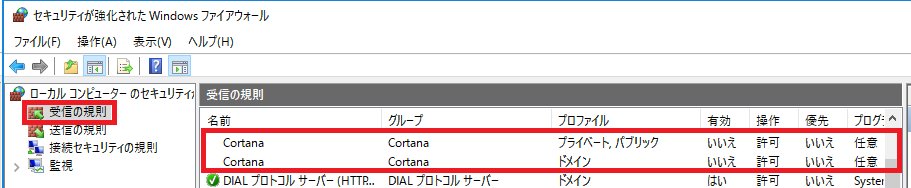

受信の規則:「プライベート」と「パブリック 」プロファイルが無効化された

送信の規則:「プライベート」と「パブリック 」プロファイルが無効化された

動作検証③

検証作業:「セキュリティが強化されたWindows ファイアウォール」の受信の規則のみを有効化するとどうなるのか?

受信の規則: プライベートとパブリックのプロファイルを有効化

送信の規則: 無効化のまま(なにもしない)

検証結果

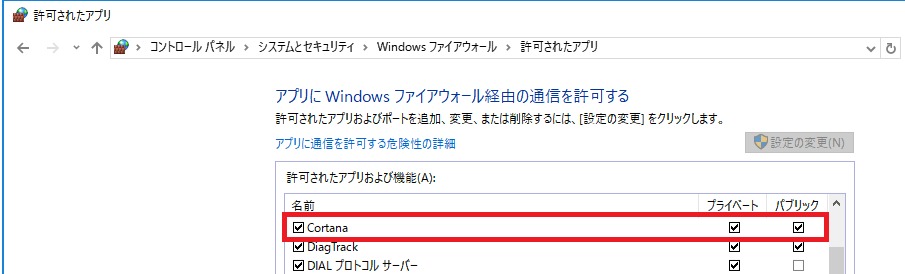

「Cortana」にチェックが入り、グレーアウト状態となりました。

※送信の規則のみ有効化した場合も同様にグレーアウト状態になりました。

動作検証④

検証作業:「セキュリティが強化されたWindows ファイアウォール」の受信と送信にを有効化するとどうなるのか?

受信の規則: プライベートとパブリックのプロファイルを有効化

送信の規則: プライベートとパブリックのプロファイルを有効化

検証結果: Coranaにチェックが入り、グレーアウトされない状態

以上。

コメント