Windows では下記の2つの箇所で監査の設定ができます。実はこれが非常に分かりづらく監査設定が意図した通りに反映されないトラブルを生んでいます。本稿では2つの監査の設定の関係について解説します。

- 監査ポリシー

- 監査ポリシーの詳細な構成

1. 監査のポリシーの設定箇所とデフォルトの設定

冒頭で監査のポリシーの設定箇所は2箇所あると説明しましたが、具体的な設定箇所は下記となります。

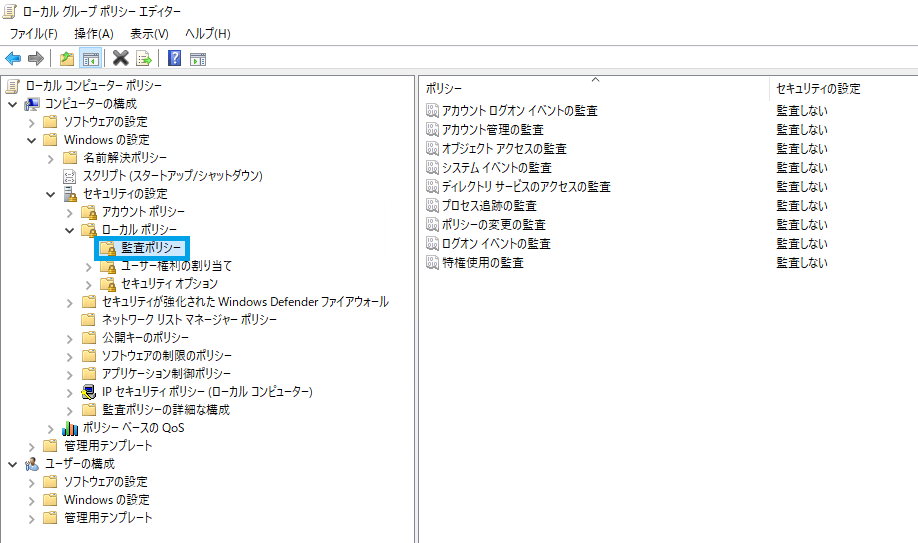

1.1. 監査のポリシー

- 場所: コンピューターの構成 – Windowsの設定 – セキュリティの設定 – ローカルポリシー – 監査ポリシー

- 設定: デフォルトではすべて「監査しない」

1.2. 監査のポリシーの詳細な構成

- 場所: コンピューターの構成 – Windowsの設定 – セキュリティの設定 – 監査ポリシーの詳細な構成

- 設定: デフォルトではすべて「未構成」

2. 優先される設定とデフォルトの設定時の動作について

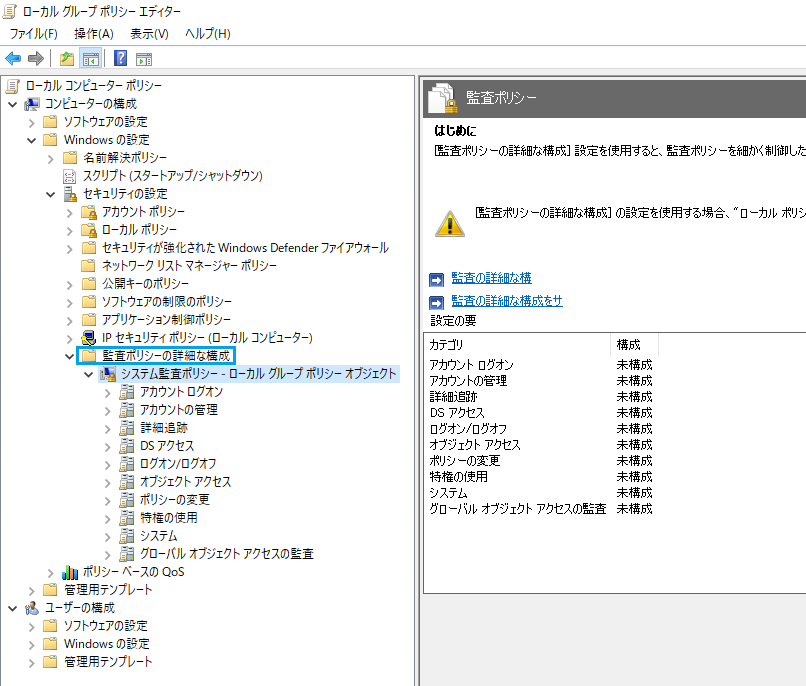

「監査の詳細な構成の設定」が「監査のポリシー」よりも優先されます。「監査のポリシー」のデフォルト値は「監査しない」ですが、実際には「監査の詳細な構成の設定」の設定値が反映され監査が行われる設定となっている項目もあります。

「監査の詳細な構成の設定」のデフォルト値は「未構成」です。「未構成 = 監査しない」ではないということに注意してください。未構成の場合はデフォルトの動作が採用されます。

現在の設定が実際にどのような設定になっているか auditpol /get /category:* コマンドで確認できます。

実行例

>auditpol /get /category:*

システム監査ポリシー

カテゴリ/サブカテゴリ 設定

システム

セキュリティ システムの拡張 監査なし

システムの整合性 成功および失敗

IPsec ドライバー 監査なし

その他のシステム イベント 成功および失敗

セキュリティ状態の変更 成功

ログオン/ログオフ

ログオン 成功および失敗

ログオフ 成功

アカウント ロックアウト 成功

IPsec メイン モード 監査なし

IPsec クイック モード 監査なし

IPsec 拡張モード 監査なし

特殊なログオン 成功

<以下、略>

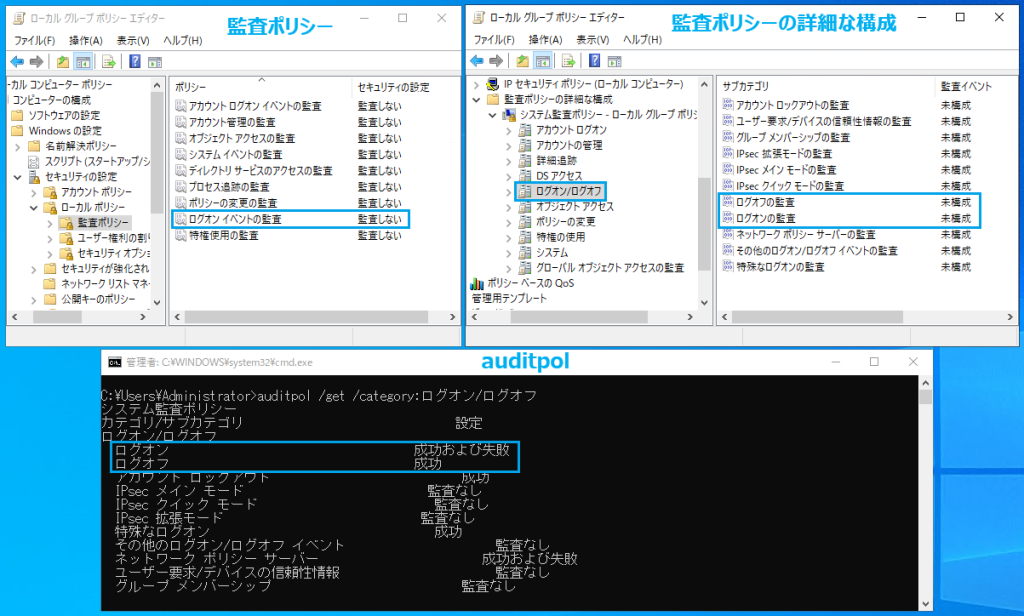

具体的に見てみましょう。下記の例では「監査ポリシー」、「監査ポリシーの詳細な構成」、「auditpolコマンド」で確認できるログオンイベントの監査の設定が異なります。

auditpolコマンドで見えている結果が、Windowsの動作として反映されている設定です。

3.「監査のポリシー」が反映されなくなる

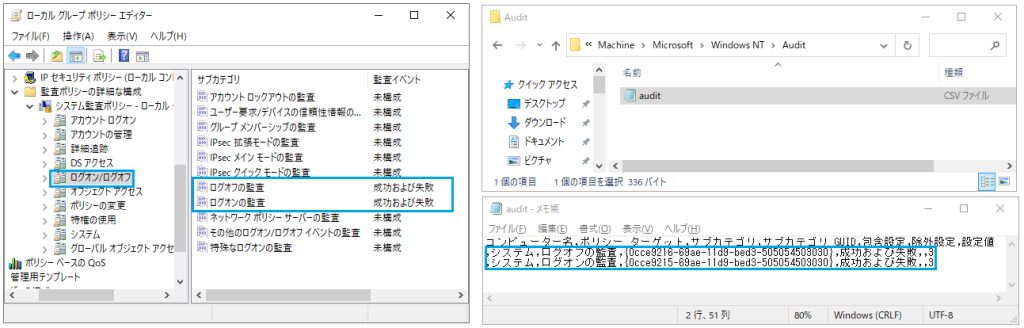

ここまでで大分頭が混乱してきたかと思いますが、さらにやっかいな問題があります。「監査ポリシーの詳細な構成」を1度でも設定すると「監査ポリシー」は反映されなくなります。

「監査ポリシーの詳細な構成」を未構成にしても「監査ポリシー」の設定が反映されなくなってしまうのです。

3.1.「監査のポリシー」の設定が反映されなくなる原因

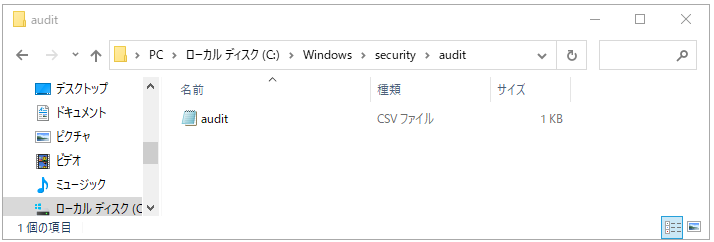

「監査ポリシーの詳細な構成」を1度でも設定すると、下記にフォルダが作成されます。なお下記のフォルダにアクセスするには隠しフォルダを表示する設定にしてください。

※参考: Windows の隠しフォルダと隠しファイルを表示する

- C:\Windows\System32\GroupPolicy\Machine\Microsoft\Windows NT\Audit\audit.csv

- C:\Windows\security\audit\audit.csv

他のポリシーの設定とは異なり「監査ポリシーの詳細な構成」の設定はレジストリに直接反映されるのではなく、ではなく audit.csvに保存されます。

まず下記に設定が下記に保存され、

C:\Windows\System32\GroupPolicy\Machine\Microsoft\Windows NT\Audit\audit.csv

次に下記にコピーされます。

C:\Windows\security\audit\audit.csv

※参考: Getting the Effective Audit Policy in Windows 7 and 2008 R2

3.2. 対処法

下記の手順を実施することで「監査ポリシー」の設定を有効化できるようになります。

1.「監査ポリシーの詳細な構成」の全ての設定を「未構成」にする。

2. 下記のフォルダから audit.csv ファイルを削除する。

- C:\Windows\System32\GroupPolicy\Machine\Microsoft\Windows NT\Audit\audit.csv

- C:\Windows\security\audit\audit.csv

5. 補足

ADに参加している場合、ドメインからもグループポリシーが配布されますが、この場合ローカルコンピュータの audit.csv には設定が反映されないようです。auditpol コマンドの結果が正となるようなので、監査の設定を確認したい場合は auditpol コマンドで確認するようにしてください。GUIで確認できる項目は参考値として取り扱うのが良いでしょう。auditpol コマンドで下記のレジストリに保管された監査の設定情報を読み込むようです。

HKEY_Local_Machine\Security\Policy\PolAdtEv

But the domain-based policy settings are in an audit.csv in SYSVOL and that is never stored locally to the computer. So examining any of them is rather useless. Unfortunately for you, those audit.csv files are what RSOP data is returning, not the actual applied settings. And if you use legacy tools like SECEDIT.EXE /EXPORT it won’t even mention the advanced audit configuration at all – it was never updated to include those settings.

The TruthAll of this boils down to one lesson: you should not trust any of the Group Policy reporting tools when it comes to audit settings. There’s only one safe bet and it’s this command:

auditpol.exe /get /category:*

Only auditpol reads the actual super-top-secret-eyes-only-licensed-to-kill-shaken-not-stirred registry key that stores the current, effective set of auditing policy that LSASS.EXE consumes:

HKEY_Local_Machine\Security\Policy\PolAdtEv

引用: Getting the Effective Audit Policy in Windows 7 and 2008 R2

6. まとめ

- 「監査ポリシー」より「監査ポリシーの詳細な構成」が優先される。

- 実際の動作は auditpol /get /category:* コマンドで確認すること。

- 「監査ポリシーの詳細な構成」を1度でも未構成から変更すると「監査ポリシー」は動作しなくなる。

- 「監査ポリシー」の設定を反映させるには「監査ポリシーの詳細な構成」を未構成に戻し audit.csv ファイルを削除する。

<参考>

Getting the Effective Audit Policy in Windows 7 and 2008 R2

以上。

コメント